e.データ主権問題 new!

データ主権は、メールシステムの導入・運用において、ベンダーロックイン/クラウドロックインと並ぶ重要論点です。クラウド活用が一般化する中で、データがどの法域(国・地域)の規制下に置かれるかを正しく理解し、契約・運用に反映する必要があります。特に国際展開企業や機密性の高い情報を扱う組織では不可避のテーマです。

データ主権とは

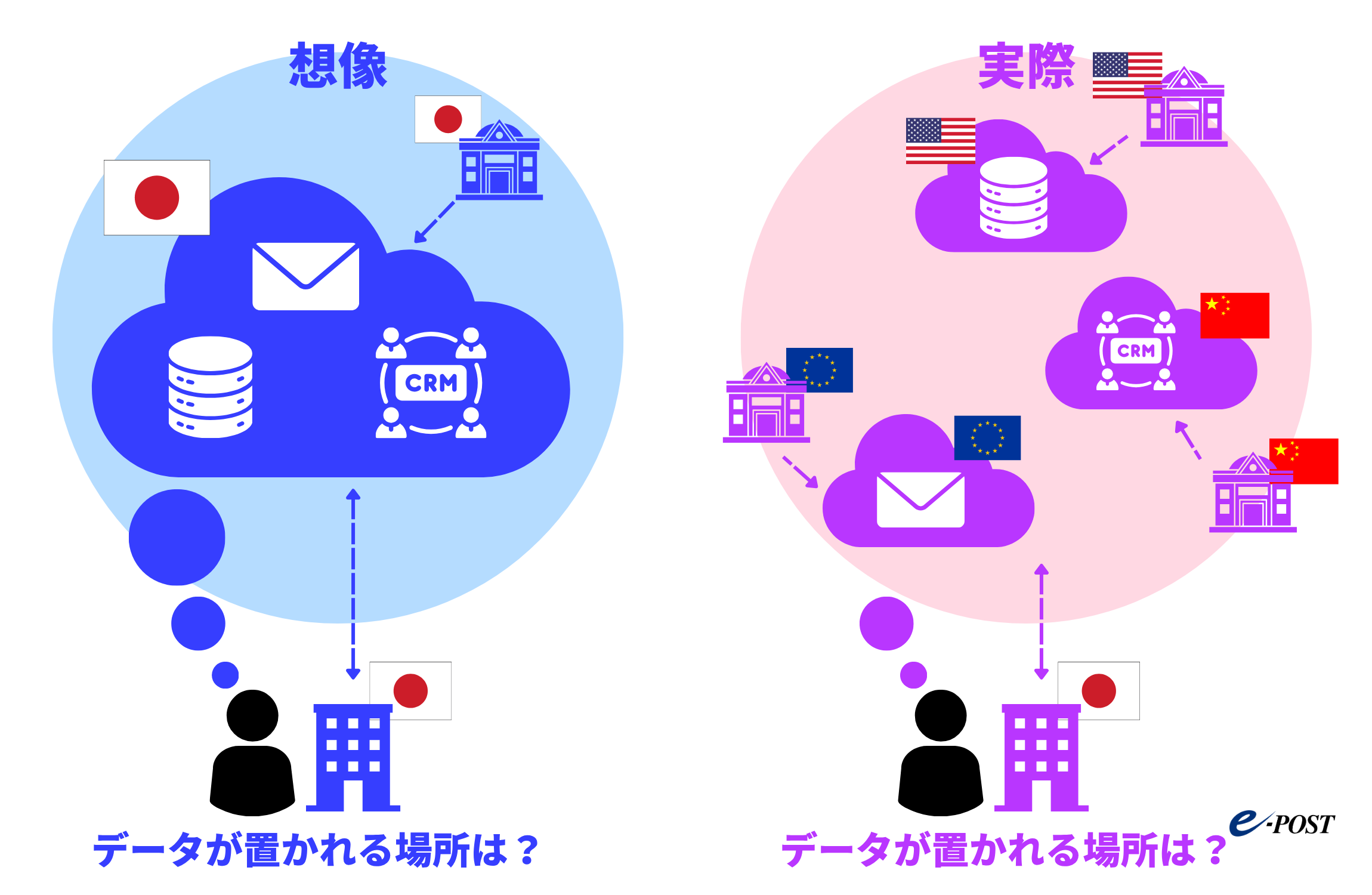

データ主権とは、データが置かれる(処理される)場所・提供者の属する法域に応じて、適用される法律や規制が決まるという考え方です。単に保存先だけでなく、バックアップ・ログ・メタデータ・監視データなども対象になり得ます。

- 保存場所(データレジデンシー):

サーバーやバックアップがどこに物理配置されるか。国内か海外か、リージョンはどこか。 - 適用法(法域・域外適用):

提供者の本社所在国・子会社の法令(例:域外適用法や当局の開示要請)が影響し得る。 - アクセス主権(運用主権):誰が、どの権限でアクセスできるか。鍵管理や運用権限の所在はどこか。

導入形態別の論点

●パブリッククラウド

世界各地のデータセンターを利用するため、主権の扱いが最も可視化されやすい形態です(責任共有モデル:基盤は事業者、設定とデータ保護は利用者)。

主なリスク

- 保存先の不一致:

サービス/機能単位でリージョンが異なる場合や、バックアップ・ログが別地域に複製される場合がある。 - 域外適用の可能性:

提供者の法域に基づく当局要請の影響を受け得る(保存場所が国内でも提供者が外国法の対象なら留意)。 - 運用主権の制限:

鍵管理・アクセス監査・削除タイミング等が事業者仕様に依存し、完全な自社裁量とならないことがある。

実務的な対策

- データレジデンシー指定:

主要データの保存リージョン固定・越境の可否、バックアップ/ログの所在まで契約・設計で明確化。 - 暗号化と鍵管理:

クライアント側暗号化(CSE)や自己管理鍵(BYOK/HYOK)で内容秘匿性を高める。鍵の保管主体・復号手順・鍵廃棄を文書化。 - 開示要請対応プロセス:

開示通知・異議申立て・法的手続(MLAT 等)に関する条項確認。監査ログの取得・保全も必須。 - データ種別の分離:機微データは国内限定SaaS/プライベート側に配置し、メタデータを含む越境の最小化を図る。

●オンプレミス

国内自社設備での運用により、保存場所・アクセス統制・鍵管理を最も自社主権で管理しやすい形態です。

メリット

- 保存場所の明確性:

主要データ・バックアップ・ログの所在を一元管理。 - 適用法の予見性:

国内法を前提に設計しやすい(委託・保守契約による例外は精査)。 - 運用主権:

アクセス権限、鍵管理、削除・保全ポリシーを自社裁量で決定。

留意点

- 自社責任の重さ:

物理・論理セキュリティ、可用性、法令遵守(個人情報保護・業法)を自前で担保。 - コストと体制:

専門人材・監査対応・DR 設計(遠隔地保管を含む)に継続投資が必要。

●プライベートクラウド(ホスティング含む)

単一テナントの専有基盤。オンプレより柔軟、パブリックより主権を確保しやすい中間解です。

メリット

- 主権コントロール:

保存先・鍵管理・運用権限の設計自由度が比較的高い。 - 拡張性:

仮想化によりリソース伸縮・更新が容易。

留意点

- コスト:

パブリックより高め(専有・監査対応コスト)。 - 契約の精緻化:

保守委託や監視の再委託階層、バックアップ/ログの所在、越境有無を明記。

ソブリンクラウド(Sovereign Cloud)

特定の国・地域の主権要件(データ・メタデータ・運用・サポートの法域制御)に適合するよう設計・監査されたクラウド。データ所在地の固定だけでなく、運用主体・鍵保有・人材の居住国まで要件化されるのが一般的です。

まとめ(方針の目安)

- 機密性が高い情報:

個人情報・知財・行政系の重要情報は、オンプレ/プライベート/ソブリンを軸に。鍵は自社管理、国外越境を原則禁止。 - 一般情報:

パブリッククラウドの利便性を活かしつつ、レジデンシー固定・CSE/BYOK・ログ所在の確認でリスク低減。 - 共通原則:データ分類→保存先決定/鍵管理→解読可能主体の最小化/契約条項→開示要請・通知・削除・保管期間・再委託を明文化。

チェックリスト(抜粋)

- 所在:

本番・バックアップ・ログ・監視データの全ての保管場所と越境有無を把握しているか。 - 鍵:

暗号方式・鍵の保有主体・保管場所・ローテーション・廃棄手順は文書化されているか。 - 契約:

開示要請時の手順(通知・異議・法的手続)、データ削除の定義、退去時の完全抹消と証跡が規定されているか。 - 監査:

アクセスログの完全性・改ざん防止・保管期間、第三者監査報告(SOC/ISO 等)の入手・精査ができているか。 - BCP:

国内外災害・回線断を想定したDR/復旧訓練を年次実施し、RPO/RTOを満たしているか。